网络安全基石 深度解析网络设备与计算安全

在数字化浪潮席卷全球的今天,网络安全已成为保障个人隐私、企业资产乃至国家安全的关键防线。其中,网络设备与计算安全构成了网络防御体系中最基础、最核心的组成部分,是抵御外部威胁、确保数据流动可靠性与保密性的第一道关卡。

一、 网络设备安全:网络架构的守护者

网络设备是构成网络信息系统的物理与逻辑实体,包括路由器、交换机、防火墙、入侵检测/防御系统(IDS/IPS)、无线接入点(AP)、负载均衡器等。它们如同交通网络中的枢纽与检查站,其自身的安全性直接决定了整个网络环境的健壮性。

1. 核心安全威胁:

- 弱口令与默认配置:许多设备出厂时使用广为人知的默认用户名和密码,或管理员设置过于简单的口令,成为攻击者最常利用的突破口。

- 固件/软件漏洞:设备操作系统(如IOS、NX-OS、JunOS等)或固件中存在的未修补漏洞,可被利用来获取控制权、窃取信息或发起攻击。

- 未授权访问:管理接口(如Telnet、HTTP)暴露在公网,缺乏访问控制列表(ACL)或加密保护,导致设备被非法登录。

- 协议攻击:针对路由协议(如BGP、OSPF)、网络管理协议(如SNMP)或ARP等发起的欺骗、劫持或泛洪攻击,破坏网络正常运行。

2. 关键防护策略:

- 强化身份认证与访问控制:启用强密码策略,采用多因素认证(MFA);严格限制管理访问的源IP地址;使用SSH、HTTPS替代明文协议进行管理。

- 持续更新与漏洞管理:建立固件/软件补丁管理流程,及时修复已知漏洞;关注厂商安全公告。

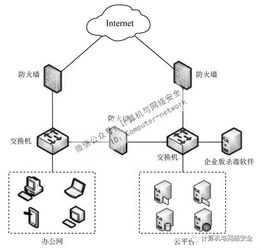

- 最小权限原则与网络分段:为不同管理员分配最小必要权限;通过VLAN、防火墙策略实现网络逻辑隔离,限制攻击横向移动。

- 安全配置与审计:关闭不必要的服务与端口;启用安全日志功能并定期审计;使用配置基线检查工具确保合规。

二、 计算安全:数据处理的核心堡垒

计算安全聚焦于网络中进行数据存储、处理和传输的计算节点,主要包括服务器、工作站、终端设备(PC、移动设备)以及其上运行的操作系统、应用程序和数据。其目标是确保计算资源的保密性、完整性和可用性(CIA三要素)。

1. 面临的主要风险:

- 恶意软件:病毒、蠕虫、勒索软件、木马等通过漏洞、钓鱼邮件、恶意下载等方式感染系统,破坏数据或窃取信息。

- 系统与应用程序漏洞:操作系统、数据库、Web应用等存在的安全缺陷,是攻击者入侵和提权的主要途径。

- 数据泄露:由于配置错误、内部威胁或外部攻击导致敏感数据(如个人信息、知识产权)被非法访问或外泄。

- 拒绝服务攻击:通过消耗目标系统资源(如带宽、CPU、内存),使其无法提供正常服务。

2. 核心防御措施:

- 纵深防御体系:部署终端防护平台(EPP)、防病毒软件、主机入侵检测系统(HIDS);结合网络层防火墙、IDS/IPS形成联动防御。

- 严格的补丁管理:建立覆盖操作系统、应用程序、库文件的自动化补丁分发与验证机制。

- 应用程序安全:实施安全开发生命周期(SDL);对Web应用进行定期漏洞扫描(如DAST、SAST)和渗透测试。

- 数据保护技术:对静态和传输中的敏感数据实施加密;采用数据丢失防护(DLP)技术监控和阻止数据异常外流。

- 备份与恢复:制定并定期测试数据备份与灾难恢复计划,以应对勒索软件攻击或系统故障。

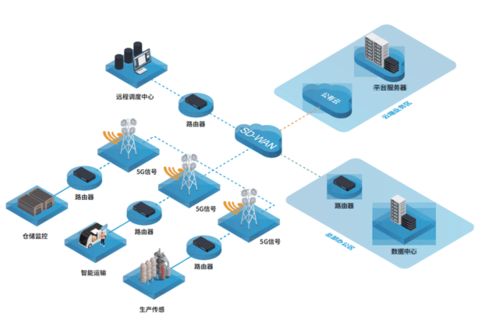

三、 设备与计算安全的协同联动

网络设备安全与计算安全并非孤立存在,而是紧密交织、相互依存的整体。

- 边界防御与内部监控的结合:防火墙、IPS等网络设备构筑了外围防线,而终端检测与响应(EDR)等技术则在主机层面提供深度可视化和响应能力,实现内外夹击的威胁发现与遏制。

- 网络流量分析与威胁情报共享:网络设备可以镜像流量供安全信息与事件管理(SIEM)系统或网络流量分析(NTA)工具进行深度检测;计算节点上发现的威胁指标(IoC)可以下发至网络设备(如防火墙、路由器)形成动态拦截策略。

- 零信任架构的实践:摒弃传统的“信任内部网络”模型,基于“永不信任,始终验证”的原则,通过网络设备(如下一代防火墙、软件定义边界)和计算节点(如身份认证、设备健康检查)的协同,对每一次访问请求进行严格的身份验证和授权。

###

网络设备与计算安全是网络安全大厦的基石与承重墙。在攻击技术日益复杂化、自动化的当下,任何一方的短板都可能导致整个防御体系的崩塌。组织必须采取系统性的视角,将网络设备的边界管控、协议安全与计算节点的终端防护、数据安全有机整合,构建起动态、智能、协同的主动防御体系,方能在持续的网络攻防对抗中立于不败之地,为数字化业务的发展保驾护航。

如若转载,请注明出处:http://www.cangyunplay.com/product/47.html

更新时间:2026-02-25 02:14:59